日本国内のIoT機器脆弱性調査「NOTICE(National Operation Towards IoT Clean Environment)」の

スキャンを気づかないうちに受けていたらしい……(驚

改正NICT法で調査対象が拡大されたりとしたらしいですが詳しくは……

日経クロステックの当該記事を見たいただくとして↓

法に基づき行われている各種スキャンがうちにも来たー!

その時のログを偶然にも発見しましたのでブログネタに。

ただし、うちの環境ではWANからのアクセスはすべてこのブログが載っているサーバへ

転送される形になっているため、正確には「対象外」のはずですが

おそらく「SCANをして判断して→ID・PASS入力の自動入力」かな?と予想してます。

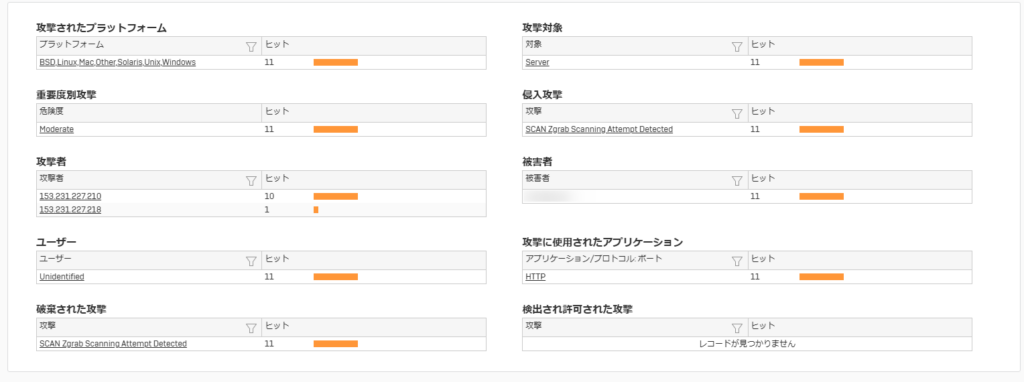

スキャン日と内容

スキャンがあったのは2024年03月13日でした。

一つ前の記事のデータにこれも入っちゃったようですね。

そして、以下が検知情報です。

なぜ、これがNOTICEだと断定できるのかというと

送信元IPアドレスがNOTICEで使用する公表IPアドレスのためです。

おそらく、上記アドレスをホワイトリストに入れてWANからアクセス許可しちゃうと

ISPを通してお手紙が来てしまうと思います。

(逆に明示的にブロックしたら脆弱性あっても気づかれない…?かも…)

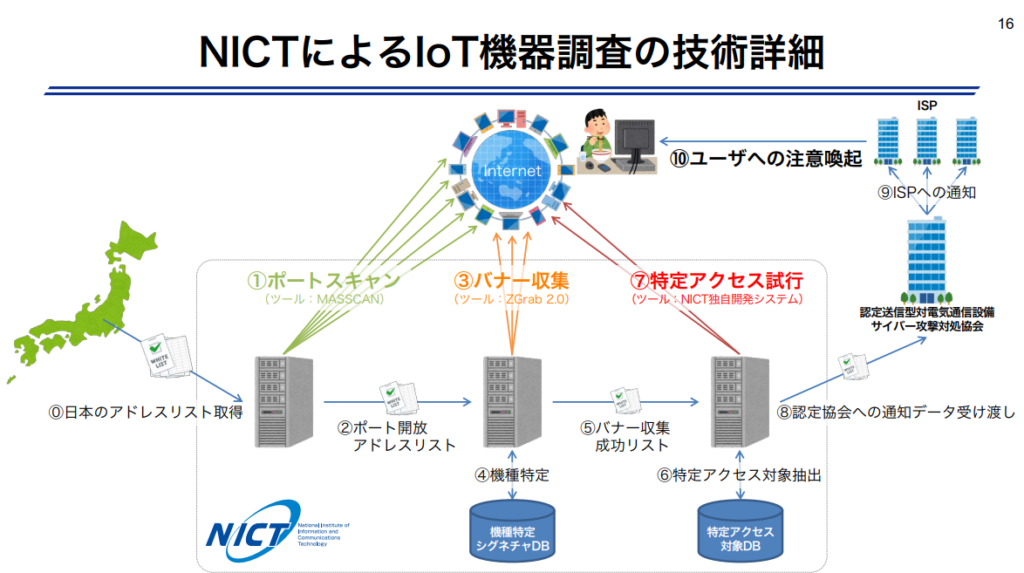

ちなみにNICTで使われているツール類は一部公表されていて

Massscanでポート、Zgrabでバナー収集、独自ツールでアクセス試行をしているそう。

上記出典:https://www.jssec.org/dl/20200903_Daisuke_Inoue.pdf

個人的にはこの取り組み、ホントにやってるの?と思ってたので

実際にスキャンが来るとちゃんとやってるんだぁ…としみじみしたというだけの

記事でした(薄い)

上記出典:https://notice.go.jp/status

ブログを書くついでに公式サイトを見たら

件数が爆発しておりかなり驚きました。

最近では某B社製品で感染爆発があったり、ちょっと前には

某Cxxxo社でOpenSSH関連やゼロデイ脆弱性対応が出たりとありますので

定期的なFW(ファイアウォール製品)のFW(ファームウェア)の更新をして

ボットネット参加やデータの窃取対策をしていきましょう~!

(月イチでログインしてログイン試行ログ確認をしようっと)

コメント